SSO mit Entra ID

Single Sign-On mit Microsoft Entra ID (Azure AD) für Kopexa einrichten

Diese Anleitung zeigt dir, wie du SAML-SSO zwischen Kopexa und Microsoft Entra ID (ehemals Azure AD) einrichtest.

Voraussetzung ist eine verifizierte Domain (siehe Setup & Verifizierung).

Hinweis: Jeder Tarif (Free, Lite, Pro, Enterprise) unterstützt SAML/SSO – Sicherheit ist kein Premium-Feature.

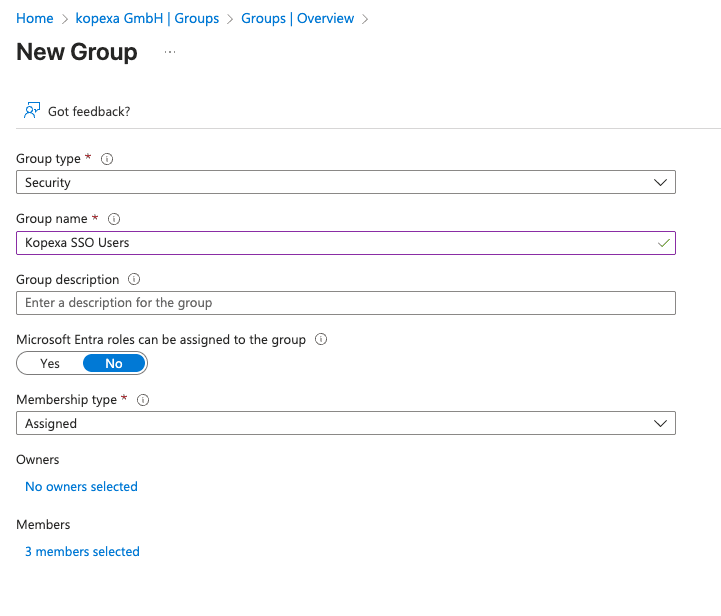

Gruppe in Entra ID erstellen (empfohlen)

Um Benutzer sauber zuordnen zu können, empfiehlt es sich, vorab eine Gruppe in Entra ID für Kopexa anzulegen:

- Melde dich im Microsoft Entra Admin Center an.

- Navigiere zu Identität → Gruppen → Neue Gruppe.

- Wähle Sicherheitsgruppe als Typ aus.

- Gib einen eindeutigen Namen an, z. B. Kopexa SSO Users.

- Füge die Benutzer hinzu, die Zugriff auf Kopexa erhalten sollen.

Diese Gruppe weist du später deiner erstellten Kopexa-App zu.

Kopexa-Metadata (SP) beziehen

Zur schnelleren und fehlerfreien Konfiguration nutze die Service-Provider-Metadaten von Kopexa:

- Metadata-Datei/URL (SP):

https://api.kopexa.com/auth/sso/saml/sp/metadata.xml

Tipp: Entra kann die Metadata per URL einlesen (empfohlen) oder als XML-Datei hochgeladen bekommen.

Dadurch werden Entity ID/Issuer, ACS/Reply URL und weitere Felder automatisch gesetzt.

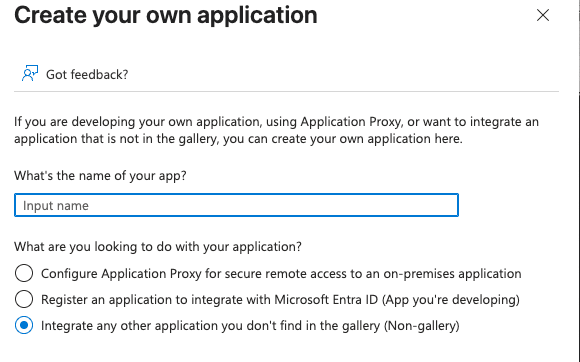

Neue App-Registrierung in Entra ID

- Navigiere zu Identitätsverwaltung → Unternehmensanwendungen → Neue Anwendung.

- Wähle Eigene Anwendung erstellen und gib einen Namen an (z. B. Kopexa SSO).

- Wähle SAML/SSO als Integrationsmethode.

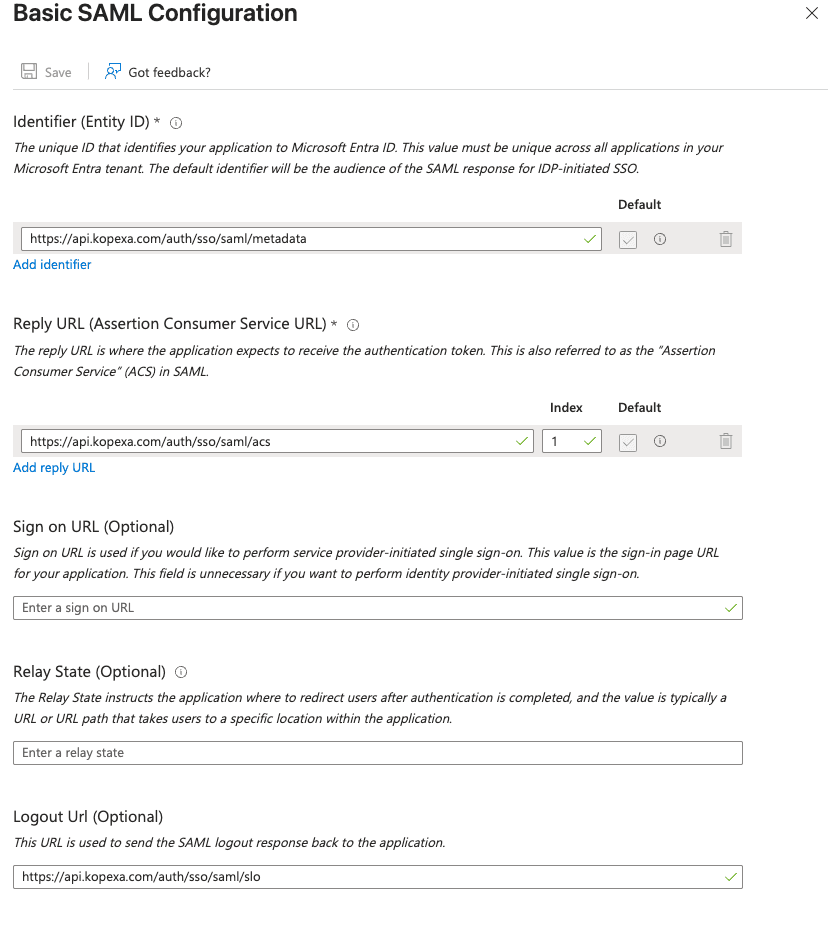

Basis-SAML-Konfiguration

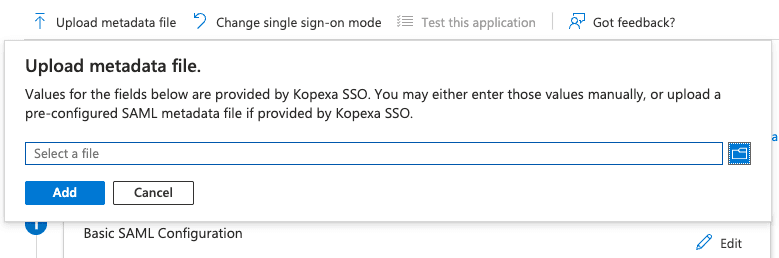

In der App wähle Einmaliges Anmelden → SAML und konfiguriere:

- Nutze „Metadaten von Datei/URL hochladen“ und gib die Kopexa-URL an:

http://api.kopexa.com/auth/sso/saml/sp/metadata.xml - Alternativ: Werte manuell aus der Metadata übernehmen:

- Bezeichner (Entity ID / Issuer) – aus Metadata

- Antwort-URL (ACS / Reply URL) – aus Metadata

- Anmelde-URL (optional) – deine Kopexa-URL

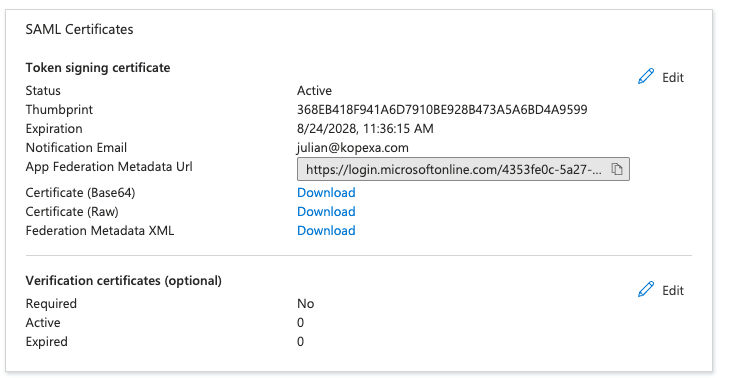

SAML-Zertifikat exportieren

- Lade das SAML-Signaturzertifikat (Base64) aus Entra herunter.

- Kopiere die SAML-Metadaten-URL oder lade das XML herunter.

Diese Informationen trägst du später in Kopexa ein.

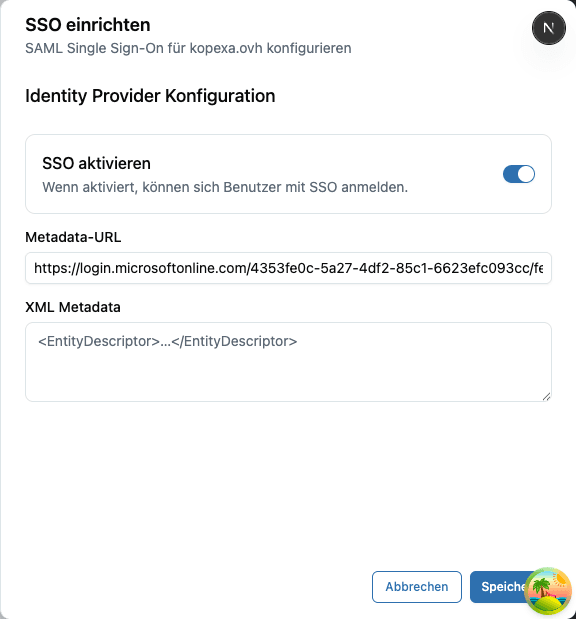

Werte in Kopexa eintragen

In Kopexa:

-

Settings → Organization → Domains → [Verifizierte Domain] → SSO einrichten

-

Aktiviere den Schalter SSO aktivieren.

-

Trage entweder die Metadata-URL deines IdP oder das komplette XML-Metadaten-Dokument ein:

- Option 1 – Metadata-URL:

Beispiel für Entra:https://login.microsoftonline.com/<tenant-id>/federationmetadata/2007-06/federationmetadata.xml - Option 2 – XML-Metadata:

Kopiere den Inhalt der von Entra exportierten XML-Datei in das Feld „XML Metadata“.

- Option 1 – Metadata-URL:

Hinweis

Du musst nur eine der beiden Varianten ausfüllen – Kopexa verwendet entweder die URL oder das XML, nicht beides.

- Speichern und SSO-Test ausführen, um die Konfiguration zu prüfen.

Benutzerzuordnung & Test

- Weise der Entra-App die Gruppe Kopexa SSO Users zu (oder eine eigene Gruppe).

- Führe den Test-Login in Kopexa aus.

- Bei Erfolg können berechtigte Nutzer der verifizierten Domain via SSO anmelden.

Auto-Provisioning

Aktivierbar in Kopexa: Benutzer werden beim ersten SSO-Login automatisch erstellt.

Stelle sicher, dass Claims für E-Mail, optional Vorname/Nachname übermittelt werden.

9. Sicherheitstipps

- Least Privilege: Nur benötigte Gruppen/Benutzer zuweisen

- Zertifikatsrotation: Vor Ablauf tauschen und in Kopexa aktualisieren

- Audits/Logs: Fehlversuche in Entra & Kopexa prüfen