Risikomanagement

Risiken in Kopexa identifizieren, bewerten, behandeln und nachweisen

Risikomanagement ist ein zentraler Bestandteil jedes ISMS/DSMS und Voraussetzung für Auditfähigkeit in Normen wie ISO 27001, TISAX oder DSGVO.

Das Risikomodul von Kopexa hilft dir, Risiken zu identifizieren, zu bewerten, zu priorisieren, zu behandeln und auditfest nachzuweisen – verknüpft mit Assets, Kontrollen, Nachweisen und Work Items.

Jeder Space in Kopexa führt seine eigenen Risiken, sodass eine klare Mandantentrennung gewährleistet ist.

Kurzprinzip

Risikoscore = Eintrittswahrscheinlichkeit × Auswirkung.

Du senkst Risiken durch Kontrollen und belegst deren Wirksamkeit über Evidence (Nachweise).

Was ist ein Risiko?

Ein Risiko in Kopexa stellt eine potenzielle Bedrohung, Schwachstelle oder Unsicherheit dar, die die Fähigkeit deiner Organisation beeinträchtigen kann, ihre Ziele zu erreichen, Compliance aufrechtzuerhalten oder Assets zu schützen.

Bewertet wird anhand Eintrittswahrscheinlichkeit und Auswirkung; gesteuert wird durch geeignete Kontrollen und Maßnahmen.

Risikomanagement-Prozess

Das folgende Diagramm zeigt den vereinfachten Risikomanagement-Prozess in Kopexa:

Was ist Risikomanagement?

Risikomanagement ist der Prozess, alle relevanten Risiken zu identifizieren und Wege zu finden, diese zu kontrollieren, zu mindern oder – wo möglich – strategisch zu nutzen.

Typischer Ablauf:

- Risiken identifizieren: Vollständiges Bild durch Datenanalysen, Interviews, Trendbeobachtung etc. – Ergebnis ist das Risikoregister.

- Risiken bewerten: Potenzielle Auswirkungen und Eintrittswahrscheinlichkeit (qualitativ/quantitativ) ermitteln.

- Priorisieren: Risiken nach geschäftlichem Einfluss sortieren.

- Behandeln oder nutzen: Maßnahmen zur Risikominderung planen oder Chancen gezielt nutzen.

- Überwachen: Wirksamkeit laufend messen, Anpassungen vornehmen.

- Wiederholen: Risikomanagement ist ein kontinuierlicher Prozess, kein einmaliges Projekt.

Warum relevant für Compliance?

| Aspekt | Zweck | Nutzen |

|---|---|---|

| Bedrohungen erkennen | systematische Risikoerfassung | vollständiges Risikoregister, Auditfähigkeit |

| Priorisieren | Fokus auf Wesentliches | effiziente Ressourcennutzung |

| Kontrollen ableiten | risikobasierte Maßnahmen | wirksame Risikominderung |

| Nachweis führen | Evidence & Historie | Prüfbarkeit, Reifegrad sichtbar |

Bewertung & Scoring

- Impact-Domänen: Vertraulichkeit, Integrität, Verfügbarkeit, Datenschutz, Reputation, Finanzen

- Inherent vs. Residual: Inherent = Bewertung vor Maßnahmen, Residual = Bewertung nach Umsetzung von Kontrollen

- Lebenszyklus (empfohlen): Offen → Geplant → In Arbeit → Mitigiert/Archiviert

Impact (Beispielskala 1–5)

| Stufe | Beschreibung | Geschäftliche Folgen |

|---|---|---|

| 5 Kritisch | existenzbedrohend, aufsichtsrechtlich gravierend | Betriebsunterbrechung, hohe Bußgelder |

| 4 Hoch | erheblicher Schaden | Umsatz-/Reputationsverlust |

| 3 Mittel | merklicher, beherrschbarer Schaden | temporäre Störung |

| 2 Niedrig | begrenzter Schaden | geringe Auswirkung |

| 1 Sehr niedrig | kaum spürbar | vernachlässigbar |

Likelihood (Beispielskala 0,5–4)

| Stufe | Wahrscheinlichkeit | Erwartung |

|---|---|---|

| 4 Sehr hoch | > 90 % | nahezu sicher |

| 3 Hoch | 70–90 % | wahrscheinlich |

| 2 Mittel | 30–70 % | möglich |

| 1 Niedrig | 10–30 % | eher selten |

| 0.5 Sehr niedrig | < 10 % | unwahrscheinlich |

Score = Impact × Likelihood → typischer Bereich 1–20.

Schwellenwerte für Kritisch/Hoch/Mittel/Niedrig legt ihr teamweit fest.

Behandlung (Treatment)

- Mitigate – Maßnahmen einführen/verbessern (Patch, Härtung, MFA, Prozess)

- Transfer – Risiko auslagern (Vertrag/Versicherung)

- Avoid – Risikoquelle eliminieren (Service abschalten)

- Accept – bewusst akzeptieren (mit Begründung & Frist)

Mehrere Treatments lassen sich kombinieren.

Best Practice: Jede Behandlung erzeugt mindestens ein Work Item (Owner, Fälligkeit) und verlinkt Evidence (z. B. Config-PR, Scan-Report). Danach Restrisiko neu bewerten.

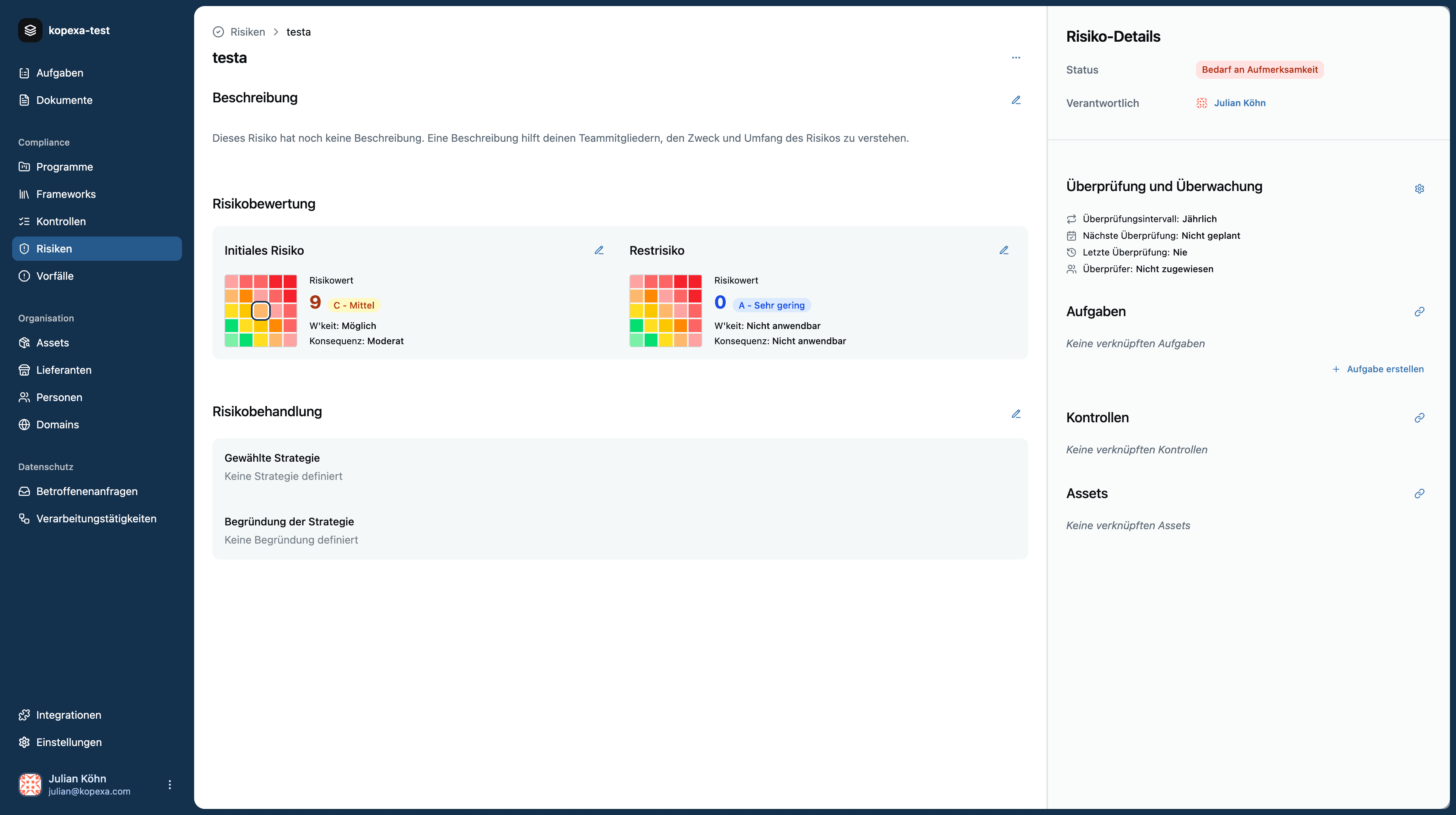

Praxisbeispiel

Titel: Ungepatchter VPN-Gateway erlaubt veraltete TLS-Cipher

Kontext: Edge-VPN vpn-gw-01 akzeptiert schwache Cipher → Gefahr für Datenabfluss.

Initial: Likelihood möglich, Impact moderat → Score ca. 9 (Mittel)

Treatment: Mitigate – TLS ≥ 1.2 erzwingen, schwache Cipher deaktivieren, Forward Secrecy

Work Items: „TLS-Konfiguration härten“, Owner NetSec, Due +14 Tage

Evidence: PR #842 (Config), sslyze/Nmap-Report nach Änderung

Residual: nach Umsetzung neu bewerten (i. d. R. 1–2 Stufen niedriger)

Integration in Kopexa

- Assets: betroffene Systeme/Daten referenzieren (Inventar)

- Kontrollen: passende Controls zuordnen, Wirksamkeit prüfen

- Documents & Evidence: Policies, Reports, Freigaben versioniert ablegen

- Work Items: Maßnahmen planen & Fortschritt im Board verfolgen

- Reviews: Überprüfungsintervall (z. B. quartalsweise bei High-Risks) setzen

Risiko anlegen (How-to)

Eine Schritt-für-Schritt-Anleitung mit Screenshots (leere Liste, Create-Drawer, Detailseite) findest du hier:

👉 Risiko anlegen

Tipp: Starte mit 3–5 Top-Risiken und etabliere früh regelmäßige Reviews.